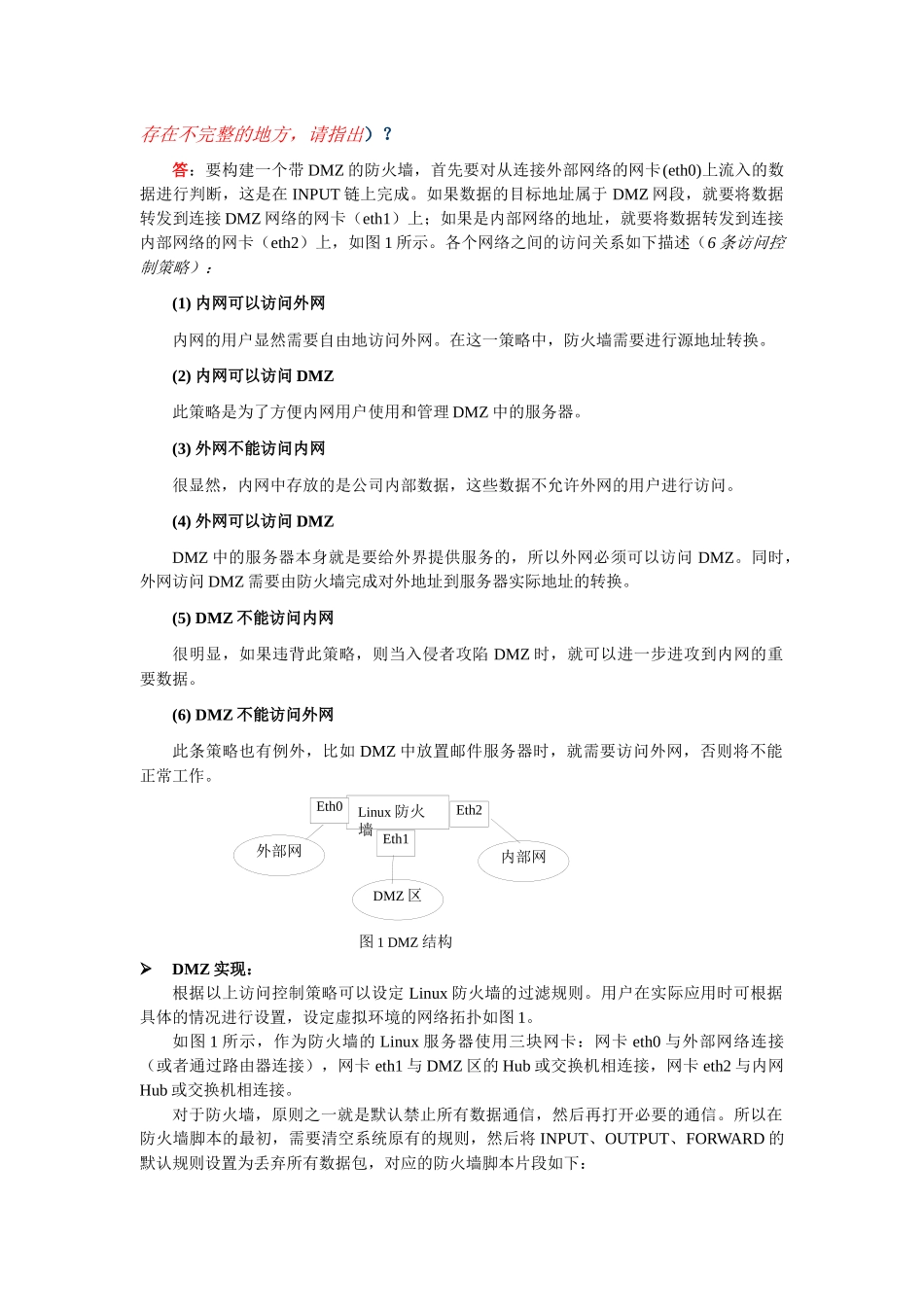

Linux环境下的netfilter/iptables防火墙设计和配置(防火墙课程设计-linux篇)1问题和解答引言1)问:采用iptables如何限定QQ。答:QQ的source-port为4000,destination-port为8000只需要在FORWARD里加入一条规则就可以:iptables-AFORWARD-ieth0-pudp--dport8000-jDROP2)问:我不想开放我的端口,但我要在我的电脑上启用http服务,并对外服务。答:想开放除了80以外的端口你可以这样iptables-PINPUT–jDROP,用-P(大写字母)来拦截全部的通信,然后再来允许哪些端口可以被使用,结果可以这样写:iptables–AINPUT–ptcp–dport80–jACCEPT3)问:由于我采用了linux的iptables作为内外网络之间的隔离墙,想在内网的计算机系统上架设ftp服务可以供外部访问,我该怎么做?答:要用到iptables的一个强大的功能为端口映射了。举例如下:iptables-tnat-APREROUTING-ptcp-mtcp--dport25-jDNAT--to-destination192.168.0.6:25iptables-tnat-APOSTROUTING-s192.168.0.0/24-d192.168.0.6-ptcp-mtcp--dport25-jSNAT--to-source192.168.0.14)问:如何屏蔽对内部ping,其中eth0为与外部网络相连接。答:简单的iptables-AINPUT-picmp--icmp-typeecho-request-ieth0-jDROP5)问:设有一台计算机作为linux防火墙,有两块网卡,eth0与校园网相连接,ip为222.18.134.129;eth1与内部网络相连接,ip为192.168.0.1。现在需要把发往地址222.18.134.129的80端口的ip包转发到内网ip地址192.168.0.2的80端口,如何设置?答:iptables-tnat-APREROUTING-d222.18.134.129-ptcp-mtcp--dport80-jDNAT--to-destination192.168.0.2:80iptables-tnat-APOSTROUTING-s192.168.0.0/24-d192.168.0.2-ptcp-mtcp--dport80-jSNAT--to-source192.168.0.1是否忘了打开FORWARD链的相关端口。6)如何在Linux路由器下采用iptables防火墙构建DMZ(解答规则的实现中外部网内部网DMZ区Linux防火墙Eth0Eth1Eth2图1DMZ结构存在不完整的地方,请指出)?答:要构建一个带DMZ的防火墙,首先要对从连接外部网络的网卡(eth0)上流入的数据进行判断,这是在INPUT链上完成。如果数据的目标地址属于DMZ网段,就要将数据转发到连接DMZ网络的网卡(eth1)上;如果是内部网络的地址,就要将数据转发到连接内部网络的网卡(eth2)上,如图1所示。各个网络之间的访问关系如下描述(6条访问控制策略):(1)内网可以访问外网内网的用户显然需要自由地访问外网。在这一策略中,防火墙需要进行源地址转换。(2)内网可以访问DMZ此策略是为了方便内网用户使用和管理DMZ中的服务器。(3)外网不能访问内网很显然,内网中存放的是公司内部数据,这些数据不允许外网的用户进行访问。(4)外网可以访问DMZDMZ中的服务器本身就是要给外界提供服务的,所以外网必须可以访问DMZ。同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。(5)DMZ不能访问内网很明显,如果违背此策略,则当入侵者攻陷DMZ时,就可以进一步进攻到内网的重要数据。(6)DMZ不能访问外网此条策略也有例外,比如DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。DMZ实现:根据以上访问控制策略可以设定Linux防火墙的过滤规则。用户在实际应用时可根据具体的情况进行设置,设定虚拟环境的网络拓扑如图1。如图1所示,作为防火墙的Linux服务器使用三块网卡:网卡eth0与外部网络连接(或者通过路由器连接),网卡eth1与DMZ区的Hub或交换机相连接,网卡eth2与内网Hub或交换机相连接。对于防火墙,原则之一就是默认禁止所有数据通信,然后再打开必要的通信。所以在防火墙脚本的最初,需要清空系统原有的规则,然后将INPUT、OUTPUT、FORWARD的默认规则设置为丢弃所有数据包,对应的防火墙脚本片段如下:#清空系统原有的所有规则/sbin/iptables-F/sbin/iptables-X/sbin/iptables-tnat-F/sbin/iptables-tnat-X#默认丢弃所有数据包/sbin/iptables-PINPUTDROP/sbin/iptables-POUTPUTDROP/sbin/iptables-PFORWARDDROP完成6种策略的实现:(1)内网可以访问外网,对应的防火墙脚本片段如下:……/sbin/iptables-tnat-APOSTROUTING-s[内网地址]-d[外网地址]-oeth0-jSNAT--to[NA...