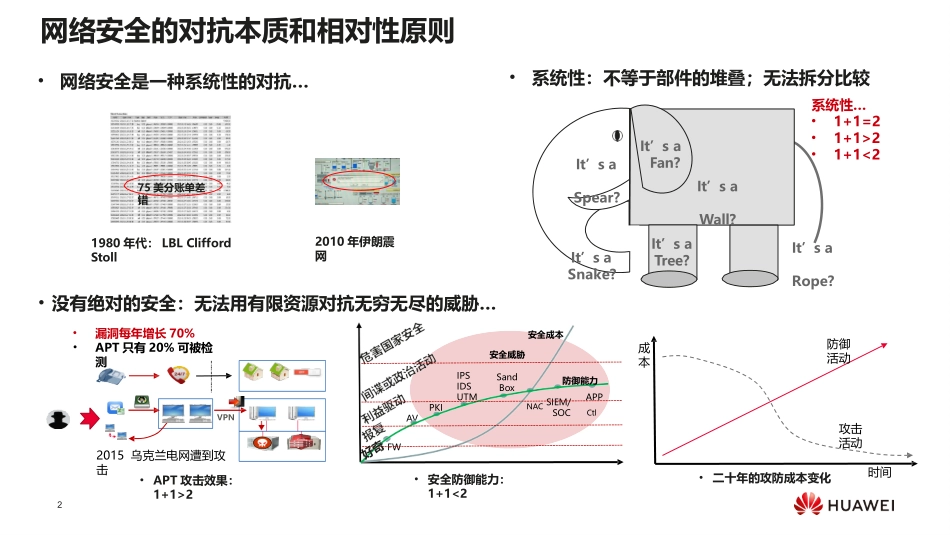

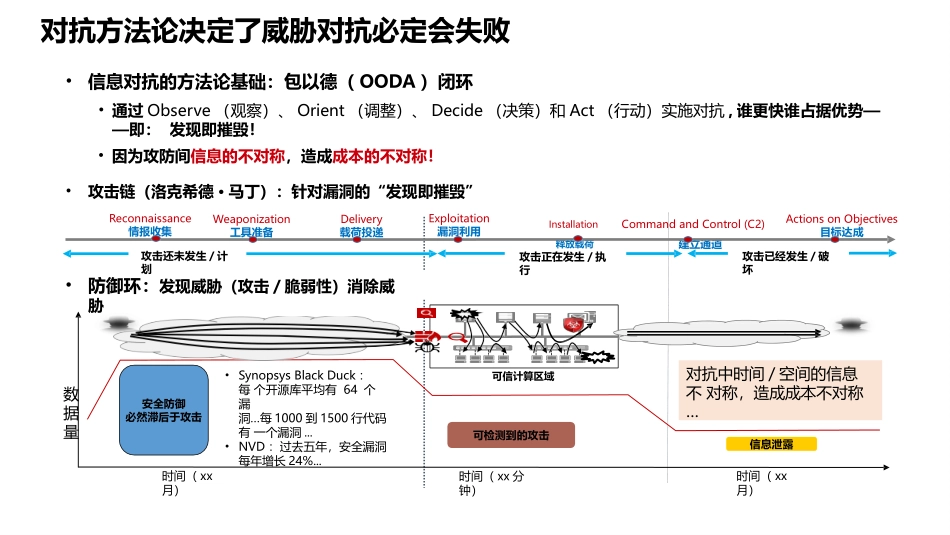

智能防御,保护万物互联的智能世界——华为HiSec安全解决方案华为安全产品线设计部王雨晨2网络安全的对抗本质和相对性原则1980年代:LBLCliffordStoll75美分账单差错•网络安全是一种系统性的对抗…•系统性:不等于部件的堆叠;无法拆分比较系统性…•1+1=2•1+1>2•1+1<2•APT只有20%可被检测•没有绝对的安全:无法用有限资源对抗无穷无尽的威胁…•漏洞每年增长70%FWAVPKIIPSIDSUTMSandBoxNACSIEM/SOCCtl安全成本安全威胁•APT攻击效果:1+1>2•安全防御能力:1+1<2•二十年的攻防成本变化防御能力APP2010年伊朗震网VPN2015乌克兰电网遭到攻击It’saFan?It’saWall?It’saRope?It’saTree?It’saSpear?It’saSnake?时间成本防御活动攻击活动攻击还未发生/计划攻击正在发生/执行攻击已经发生/破坏Weaponization工具准备Delivery载荷投递Exploitation漏洞利用InstallationCommandandControl(C2)释放载荷建立通道ActionsonObjectives目标达成Reconnaissance情报收集•防御环:发现威胁(攻击/脆弱性)消除威胁时间(xx月)数据量信息泄露安全防御必然滞后于攻击可检测到的攻击时间(xx分钟)时间(xx月)可信计算区域对抗中时间/空间的信息不对称,造成成本不对称…•信息对抗的方法论基础:包以德(OODA)闭环•通过Observe(观察)、Orient(调整)、Decide(决策)和Act(行动)实施对抗,谁更快谁占据优势——即:发现即摧毁!•因为攻防间信息的不对称,造成成本的不对称!•攻击链(洛克希德·马丁):针对漏洞的“发现即摧毁”•SynopsysBlackDuck:每个开源库平均有64个漏洞…每1000到1500行代码有一个漏洞...•NVD:过去五年,安全漏洞每年增长24%...对抗方法论决定了威胁对抗必定会失败建立系统性对抗优势!•启发:攻击早于防御,有什么能早于攻击?——业务本身两千年前的《孙子兵法》揭示了对抗的艺术:•上兵伐谋,其次伐交,其次伐攻…•是故百战百胜,非善之善者也;不战而屈人之兵,善之善者也——安全的目标不是消灭威胁,而是保障业务(治病or治疗病人)!——陷入对抗,已经输了一半!•能否构造防御成本低于攻击成本的业务环境?——中国明朝的“鸳鸯阵”可以获得冷兵器时代最悬殊的战损比!•花街之战:336比3与其对抗威胁,不如建立业务安全治理环境4系统安全韧性:系统在某些安全约定不存在(如:威胁无法被消灭、漏洞无法被修复、部分安全功能失效)时,继续保证达成业务安全目标(机密性、完整性、可用性)的能力!威胁对抗自适应、快速恢复可信架构设计Aresiliencemanagementframework韧性保障过程:•Plan-Absorb-Consequence-Recover-Adapt•通过流程,使用SP800-53,ISO27001中的基线安全能力,实现风险管理!•NISTIPDRR定义一组持续的流程,帮助组织实现风险管理,指导用户达到安全韧性目标!ProtectRecoverRespondIATF:信息安全保障框架•2003年美国国家安全局NSA提出;•核心理论是DefenceinDeepth;以威胁为中心的纵深防御•2007年美国DHS“NationalStrategyforHomelandSecurity”白皮书,指出面对不确定挑战,需要保证基础设施的韧性。•2017年3月DHS发布《网络韧性白皮书》以业务为中心的安全韧性架构时间业务可用度Identify攻击前Detect攻击中攻击后R(恢复)D(检测)I(识别)P(保护)R(响应)Source:Changingtheresilienceparadigm5实践:从以威胁为中心的防御到以业务为中心的治理•HiSec的安全能力构成:静态安全能力+动态的安全业务流程•安全系统的价值:在系统内降低安全保障成本,提升攻击成本(系统安全防御能力:1+1>2)关联分析/协同防御•棋局博弈!业务安全设计•预设棋局•安全系统:纵深防御/信任体系+动态安全自适应•指挥调度!攻击链/纵深防御•棋子间对抗!纵深防御信任模型安全自适应APT攻击源•业务安全目标:在威胁环境下,保证系统行为可预期!•威胁:破坏安全目标的潜在原因!炮卒卒卒士将车兵车帅6华为HiSec安全解决方案的设计思路发散模型:基于威胁情报的知识积累知识积累过程业务风险模型1收敛模型:基于AI的业务自适应模型业务风险模型1学习过程5、大数据1、漏洞2、安全知识3、安全成本4、安全知识库安...