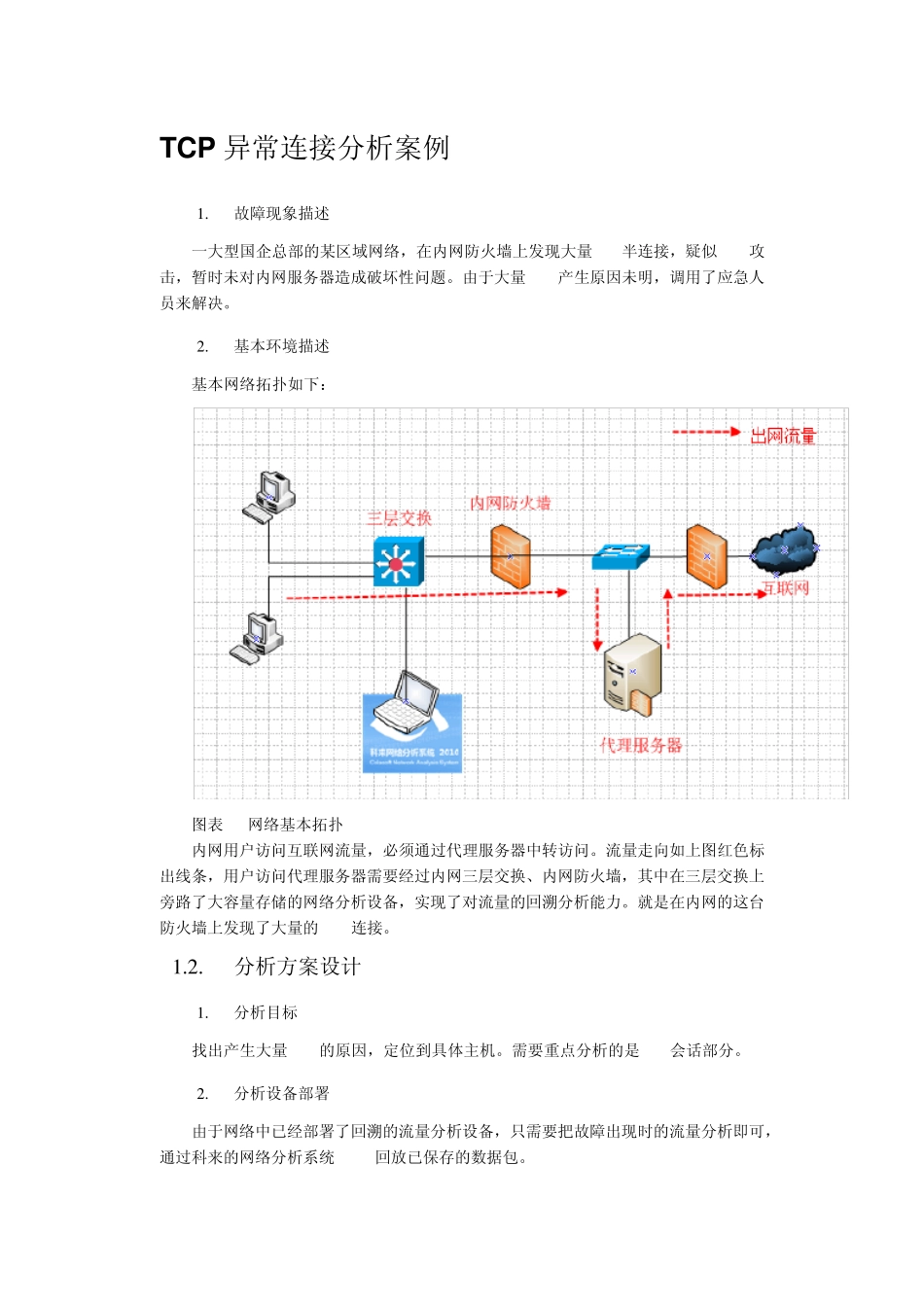

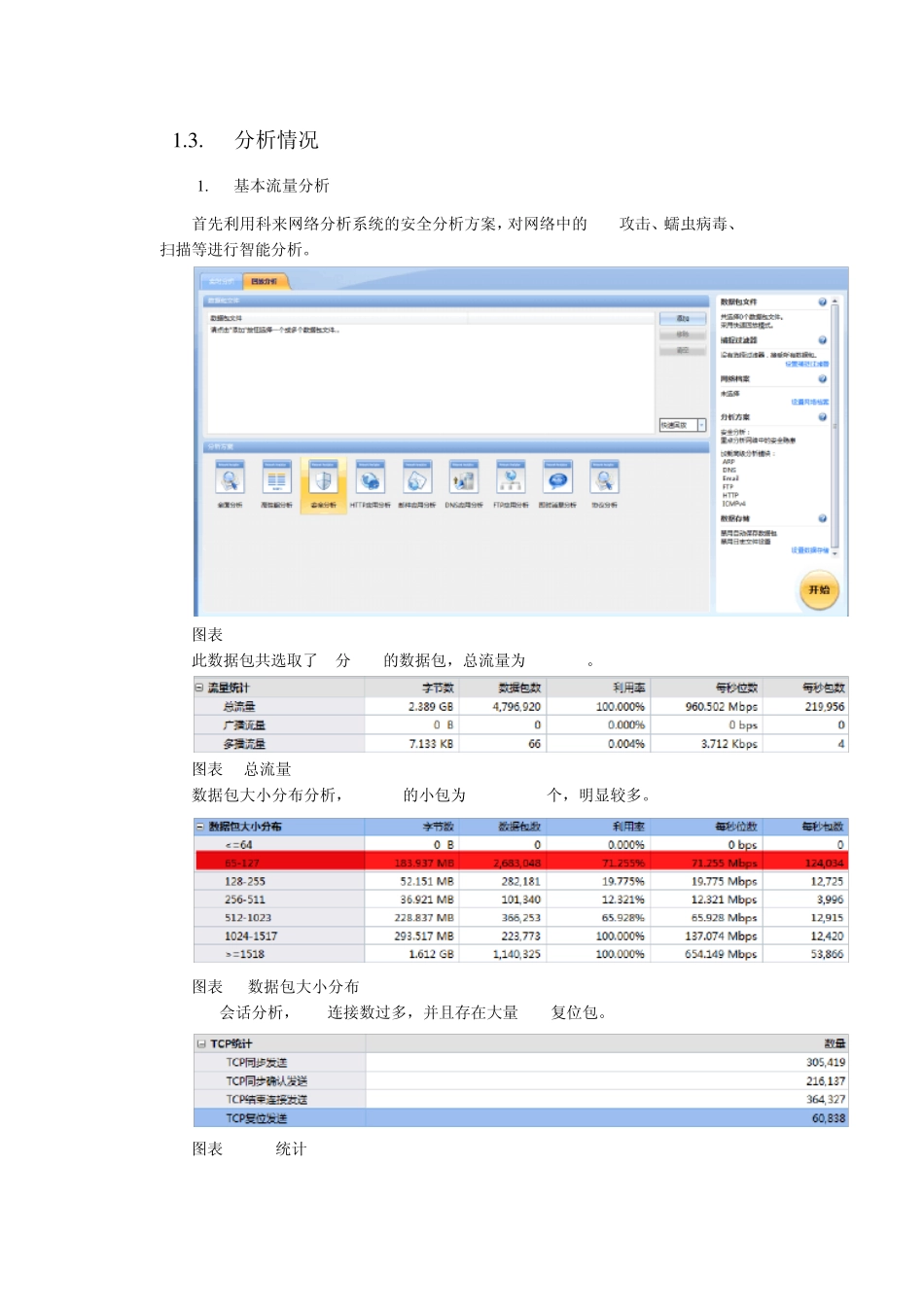

TCP 异常连接分析案例 1 . 故障现象描述 一大型国企总部的某区域网络,在内网防火墙上发现大量TCP半连接,疑似DOS攻击,暂时未对内网服务器造成破坏性问题。由于大量TCP产生原因未明,调用了应急人员来解决。 2 . 基本环境描述 基本网络拓扑如下: 图表 1 网络基本拓扑 内网用户访问互联网流量,必须通过代理服务器中转访问。流量走向如上图红色标出线条,用户访问代理服务器需要经过内网三层交换、内网防火墙,其中在三层交换上旁路了大容量存储的网络分析设备,实现了对流量的回溯分析能力。就是在内网的这台防火墙上发现了大量的TCP连接。 1 .2 . 分析方案设计 1 . 分析目标 找出产生大量TCP的原因,定位到具体主机。需要重点分析的是TCP会话部分。 2 . 分析设备部署 由于网络中已经部署了回溯的流量分析设备,只需要把故障出现时的流量分析即可,通过科来的网络分析系统 2010回放已保存的数据包。 1 .3 . 分析情况 1 . 基本流量分析 首先利用科来网络分析系统的安全分析方案,对网络中的DOS攻击、蠕虫病毒、TCP扫描等进行智能分析。 图表 2 此数据包共选取了 3分31s的数据包,总流量为 2.389GB。 图表 3总流量 数据包大小分布分析,65-127的小包为 2.683.048个,明显较多。 图表 4 数据包大小分布 TCP会话分析,TCP连接数过多,并且存在大量TCP复位包。 图表 5 TCP统计 DNS分析,查询数量明显大于回应数据,有大量DNS请求没有得到回应。 图表 6 DNS分析 安全问题诊断:存在疑似 DOS攻击问题,需针对性分析。 图表 7 安全分析统计 2 . TCP 异常分析 在对基本流量分析后,对网络中主机 TCP同步发送数据进行排名分析。 图表 8 TCP同步发送排名 对 TCP连接较高的 IP:10.78.178.87进行针对性分析。 图表 9 在IP会话中只有跟10.22.16.20的会话,10.22.16.20为其中的一台代理服务器。 继续分析 TCP会话,其中本地使用的端口从 9135进行递增,并且每个会话的数据包个数都为7个,存在TCP DOS攻击嫌疑,也验证了在安全分析的统计结果。 图表 10 选中任意 TCP会话,对其进行 TCP流分析。会话中都包含了这样 9个数据包,如下图: 图表 11 TCP时序图分析 其中包括前三个包为tcp三次握手建立连接,最后四个包用于关闭连接,中间两个数据包是应用层数据,包含了一个请求和一个响应。 定位到数据包解码中,查看应用层的详细信息,如下图: 图表 12 应用层请求 ...