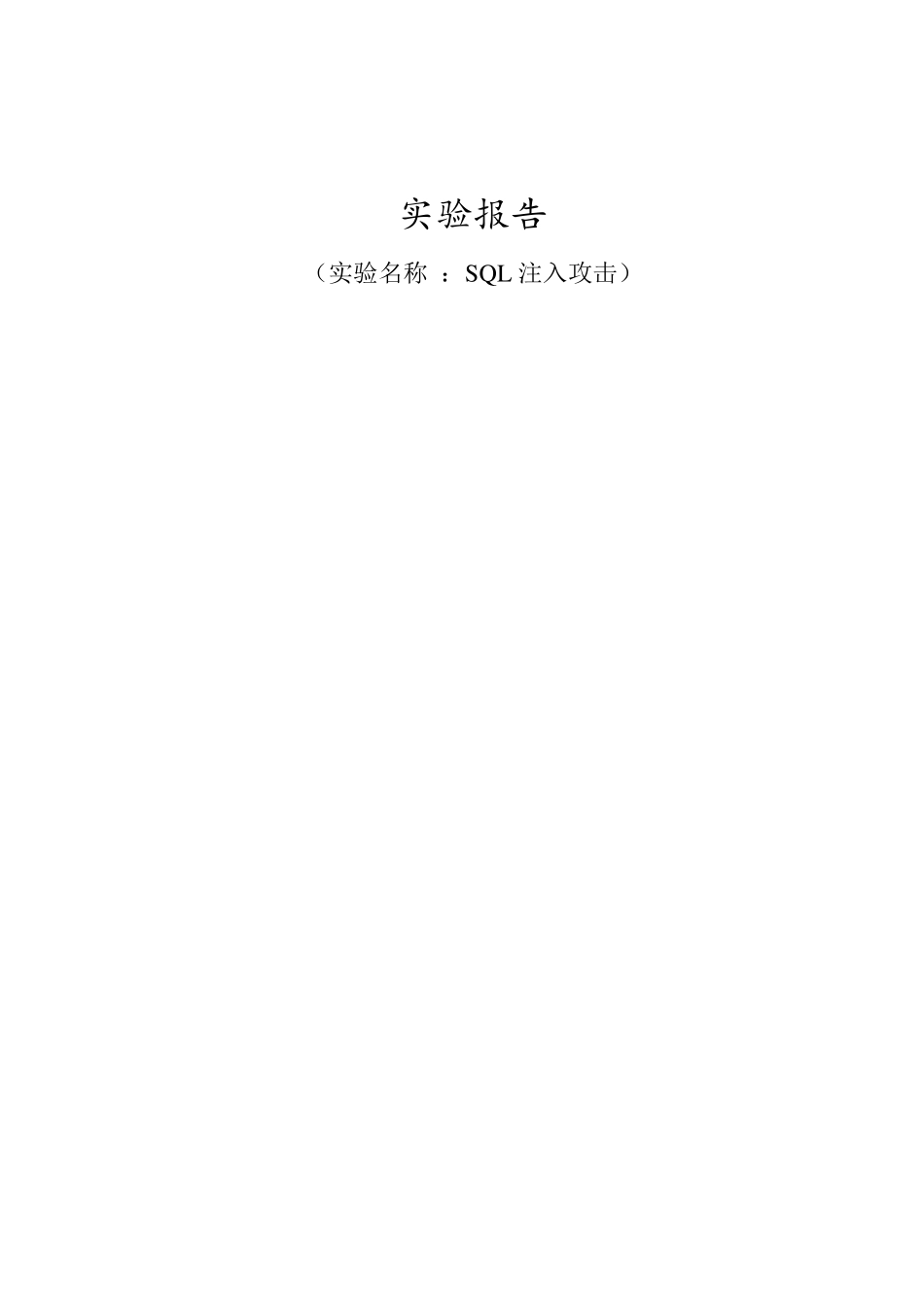

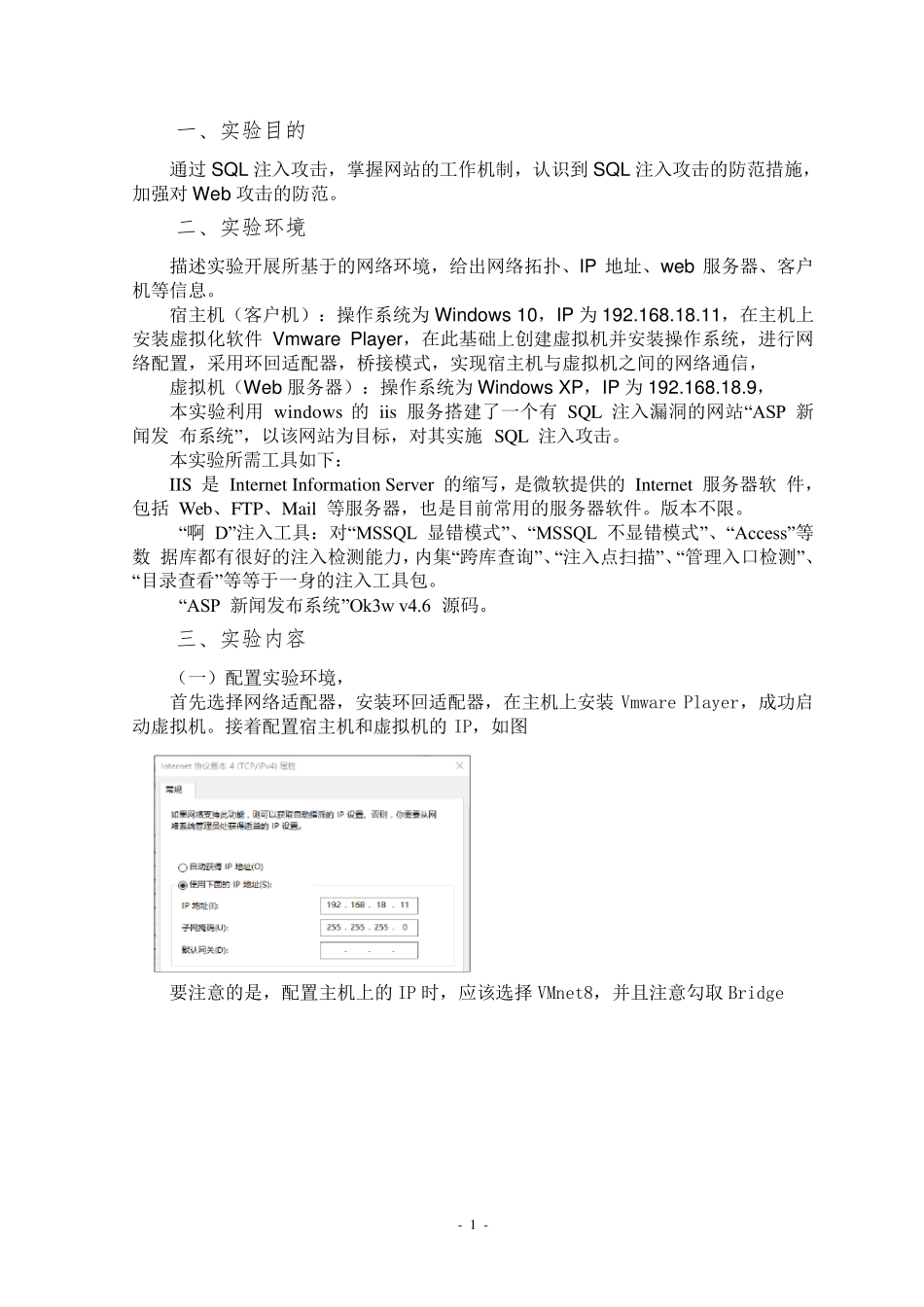

实验报告 (实验名称 :SQL 注入攻击) - 1 - 一、实验目的 通过SQL 注入攻击,掌握网站的工作机制,认识到SQL 注入攻击的防范措施,加强对Web 攻击的防范。 二、实验环境 描述实验开展所基于的网络环境,给出网络拓扑、IP 地址、web 服务器、客户机等信息。 宿主机(客户机):操作系统为 Windows 10,IP 为 192.168.18.11,在主机上安装虚拟化软件 Vmware Player,在此基础上创建虚拟机并安装操作系统,进行网络配置,采用环回适配器,桥接模式,实现宿主机与虚拟机之间的网络通信, 虚拟机(Web 服务器):操作系统为 Windows XP,IP 为 192.168.18.9, 本实验利用 w indow s 的 iis 服务搭建了一个有 SQL 注入漏洞的网站“ASP 新闻发 布系统”,以该网站为目标,对其实施 SQL 注入攻击。 本实验所需工具如下: IIS 是 Internet Information Server 的缩写,是微软提供的 Internet 服务器软 件,包括 Web、FTP、Mail 等服务器,也是目前常用的服务器软件。版本不限。 “啊 D”注入工具:对“MSSQL 显错模式”、“MSSQL 不显错模式”、“Access”等数 据库都有很好的注入检测能力,内集“跨库查询”、“注入点扫描”、“管理入口检测”、 “目录查看”等等于一身的注入工具包。 “ASP 新闻发布系统”Ok3w v4.6 源码。 三、实验内容 (一)配置实验环境, 首先选择 网络适配器,安装环回适配器,在主机上安装 Vmware Player,成 功 启动 虚拟机。接着 配置宿主机和 虚拟机的IP,如图 要 注意 的是,配置主机上的IP 时 ,应 该选择 VMnet8,并且 注意 勾 取 Bridge - 2 - 然后,验证宿主机和虚拟机是否联通,结果显示连接成功。 最后在虚拟机上安装IIS 程序,打开浏览器,输入地址“127.0.0.1”,检查网站搭建情况。 - 3 - 成功! (二)寻找注入点 在宿主机上,打开网页http://192.168.18.9/list.asp?id=95,可以正常打开页面。 进行注入测试,键入 http://192.168.18.9/list.asp?id=95 and 1=1,返回页面不变。 - 4 - 键入 http://192.168.18.9/list.asp?id=95 and 1=2 ,返回页面出错。 因此,可确定该网站存在注入点。 (三)判断数据库类型 用系统表的方法进行判断,分别键入 http://192.168.18.9/list.asp?id=95 and (select count(*) from sysobjects)>0 http://192.168.18.9/list.asp?id=95 and (select count...

VIP

VIP VIP

VIP VIP

VIP VIP

VIP VIP

VIP VIP

VIP VIP

VIP VIP

VIP VIP

VIP VIP

VIP